在大部分情况下,你会通过reload命令让思科路由器马上进行重启,但是在有的时候,你会希望思科路由器在特定的时间点或者在过了一定的时间之后进行计划性重启。

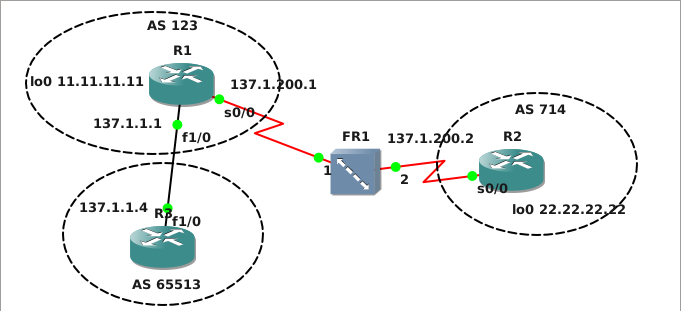

Community Attribute是BGP路由里面一个可传输的,可选的属性,和MED, Weight, Local_Prf等对BGP路由选路和传播路由起到了很重要的作用。Community属性的定义可以是使用名字定义,数值定义,或者AA:NN格式定义。

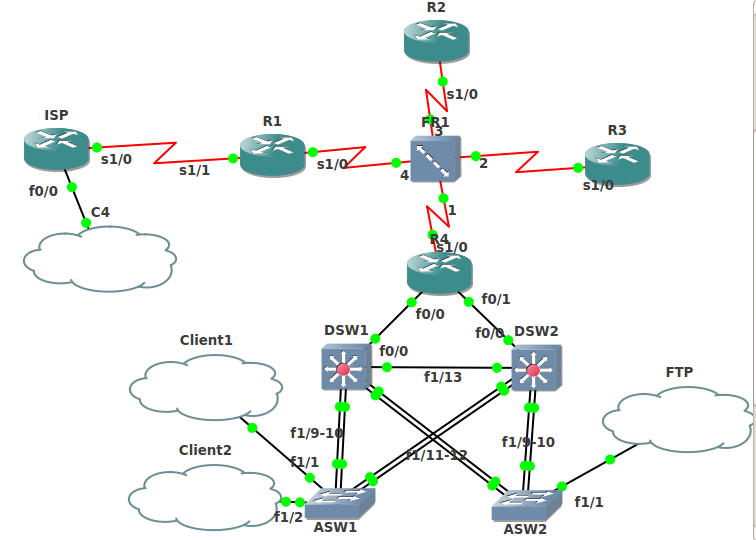

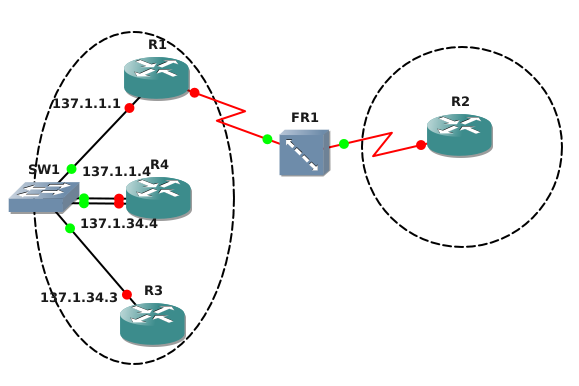

在最近一次做CCNP实验的时候,发现在配置了几台路由器的EIGRP之后,出现了 "Not On Common Subnet" 报错信息,本文将一下这个报错是如何产生的,切如何正确配置来避免报错以及如何直接关闭路由器输出这个报错信息。

在介绍BGP Synchronization(BGP同步功能)之前,先看看以下拓扑图。AS300中的RTC发送关于170.10.0.0的路由更新包,RTA和RTB运行iBGP,所以RTB在更新包中学会了如何通过下一跳2.2.2.1到达170.10.0.0网络。同时,记住下一跳地址是通过iBGP传播的,为了到达下一跳地址,RTB一定要传送封包给RTE。

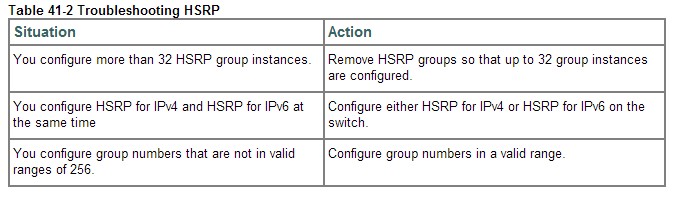

今天在配置HSRP version 2做测试的时候发现了在敲打"standby 391 ip 10.x.x.x "之后出现了以下错误: %FHRP group not consistent with already configured groups on the switch stack 最后在思科官网上找到了如下解决方法:

思科VLAN中继协议(VTP)是一个对于那些已经选择思科作为交换平台提供商的功能选项。VTP为网络工程师提供了一种为成百上千的交换设备配置VLAN的一种简便方法。本文将要看看在VTP故障排除时,那些是最需要注意的。

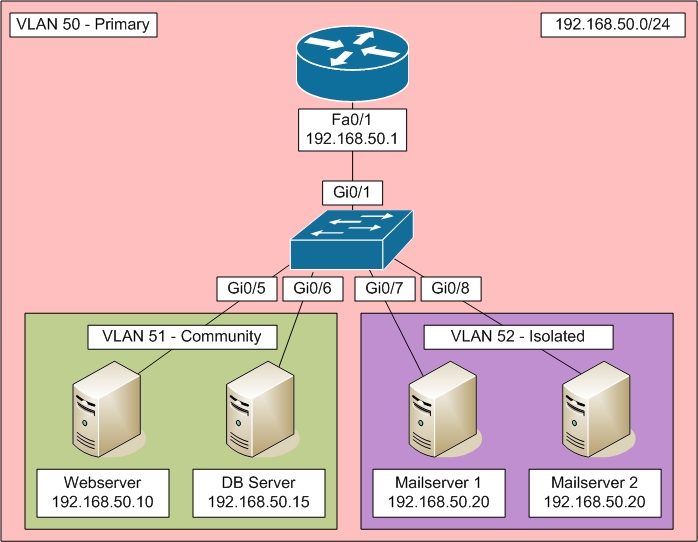

作为CCNP Switch中的一个课程,也是网络二层交换技术的一个安全机制,PVLAN(Private Vlan)是必不可少的一项了。PVLAN提供了一种二层隔离的手段,能让指定Vlan内用户互相隔离(Isolated Vlan),但是能分别对外访问;或者同一VLAN互相能访问(Community Vlan),也能对外访问。下面挨踢小茶详细介绍下这种技术。

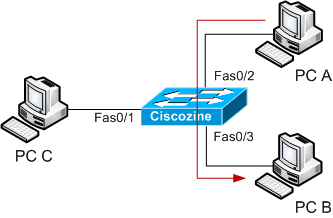

在网络环境中,不得不提的一个攻击方式是MAC flooding攻击。这篇文章旨在介绍MAC Flooding的原理和防范方法,可以有效帮助网络工程师提高所在网络的安全性。

BPDU Guard, BPDU Filter, Root Guard, Loop Guard 和UDLD是思科交换机在安全方面考虑所提出的几个特性,能帮助维护网络的稳定性和提高网络安全性。如果有任何可疑的设备接入现有网络、有环路的产生或者线路故障,交换机会自动进行相应的措施,包括把端口暂时关闭来防止危害的发生。下面挨踢小茶详细讲解一下这几个特性。

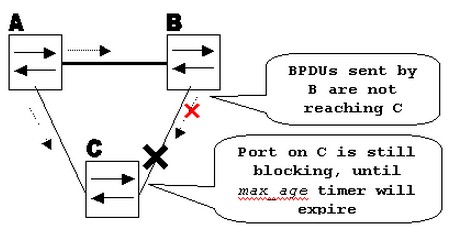

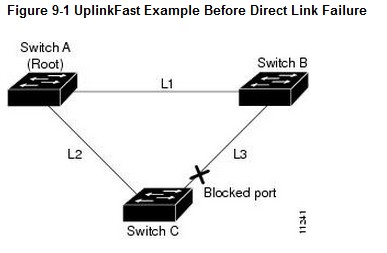

PortFast,UplinkFast,BackboneFast是生成树协议(STP: Spanning Tree Protocol)所含有的3个特性,一般应用在思科等厂商的交换设备上。这3个特性都是为了加快生成树(STP)协议的收敛速度,可以从默认的50秒减少的优化后的几秒甚至毫秒级别,这种方案对一般敏感性网络或者含语音通信的网络来说是至关重要的。下面让挨踢小茶娓娓道来。

802.1q tunneling又叫做QinQ,能利用隧道技术,让服务供应商(ISP)仅用一个VLAN来支持客户端的多个VLAN,从而防止多客户存在而很快消耗掉4096个VLAN上限。QinQ技术通过配置隧道端口(tunnel port),并通过对传入ISP的封包进行双TAG处理,以在ISP端传输。该技术所建立的连接被称为非对称连接,因为一端是tunnel口,另一端可能是trunk口或者路由器子接口。

DHCP Snooping,DAI和IP Source Guard是思科交换机提供的一种安全措施,能为企业网络提供应对各种不安全举措或者恶意攻击提供了良好的防范机制。3种机制提供了网络2层和3层的方法,有效防止IP地址欺骗、MAC地址欺骗、DHCP欺骗、ARP欺骗等等。想象一下,如果黑客在您的网络中利用以上的欺骗技术佯装成一台DHCP服务器甚至是网关,通过各种嗅探工具对内网上的流量进行截取,篡改,发送等等非法操作,这是一件多么可怕的事情!想象一下您的邮箱账号密码,QQ账号密码,微博账号密码等或者甚至通过明文传输的信…

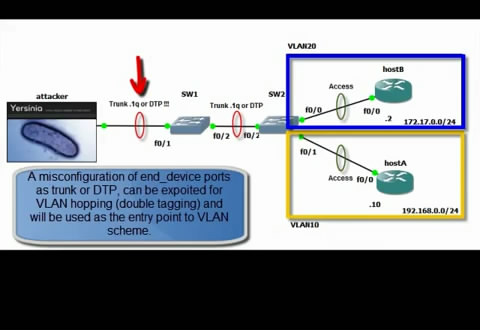

VLAN Hopping是一种多VLAN存在的网络中实施攻击的一种方法。这种攻击能让攻击者跨越不同VLAN对其他主机传输非法封包,而在正常情况下,不同VLAN之间是不能直接通信的。VLAN Hopping通常是通过动态中继协议(DTP, Dynamic Trunking Protocol )来进行实施的,VLAN Hopping一般利用中继封装协议(802.1q 或者 ISL)。