VLAN Hopping是一种在多VLAN存在的网络中实施攻击的一种方法。这种攻击能让攻击者跨越不同VLAN对其他主机传输非法封包,而在正常情况下,不同VLAN之间是不能直接通信的。VLAN Hopping通常是通过动态中继协议(DTP, Dynamic Trunking Protocol )来进行实施的,VLAN Hopping一般利用中继封装协议(802.1q 或者 ISL)。

恶意流量利用VLAN Hopping方法将正常封包外加一层受害主机所在VLAN的VLAN ID包头,再在封包上加多一层自己所在VLAN的包头,从而达到能到达受害主机的目的。攻击者甚至能通过把自身伪装成一台交换机与网络中的其他交换机进行中继协商,让攻击者能接收甚至发送信息到不同的VLAN!

下面介绍两种常见的VLAN Hopping方法:Switch Spoofing 和 Double Tagging

Switch Spoofing

Switch Spoofing攻击既是攻击者把自己伪装成一台网络中的交换机,这种方法在一般情况下是不会奏效的,需要另一端交换机的接口模式配置为802.1q或者ISL中继封装方式。只要攻击者在这端也配置成发送DTP报文伪装成802.1q或者ISL封装方式,即可和另一端的交换机建立中继,从而成为正常网络交换机中的邻居。当伪装为一台交换机之后,就能对所有VLAN的访问都是可通的了。甚至能利用VLAN中继协议(VTP, VLAN Trunk Protocol)对所有VLAN进行增加删除!后果是不堪设想的。

Double Tagging

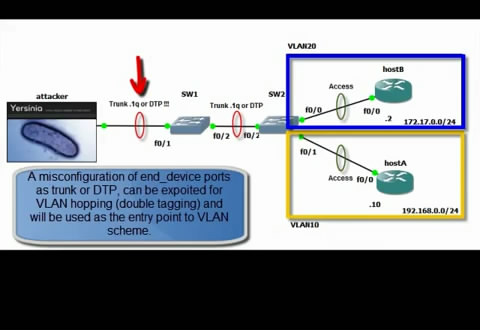

Double Tagging是利用在正常封包上打上双标签的方法,结合802.1q的中继封装方式中的本征Vlan(Native Vlan)特性进行对所有其他的VLAN进行数据传输。Double Tagging能生效是因为,当交换机收到带有标签的封包后,会先把含VLAN ID的封包包头去除,然后根据第二个包头所指示的地址发送到受害者所在VLAN。

Double Tagging攻击方首先把封包头用802.1q封装好Vlan10(10为受害者所在VLAN),然后再在这个封包外再封装一个VLAN ID为1的802.1q包头(假设Vlan1是802.1q封装中默认使用的本征VLAN)。当有双从包头的封包传输到交换机时,第一层包头(带有本征VLAN ID)被去除,然后封包传送到中继口,因为是来自本征VLAN的,因此中继口不对其进行封装。当封包打打第二个交换机时,会根据第二个包头所在VLAN进行传输。一次Double Tagging攻击就完成了!

影响

VLAN hopping可以使所有针对VLAN所涉及的安全设施失效,黑客可以使用这个方法配合抓包工具抓取用户敏感信息,例如银行账号和密码。VLAN hopping也可以用来损坏、修改、删除来自终端用户的数据,甚至可以通过这个方法来传播病毒、如从、木马和其他后门程序、恶意代码。

防范措施

防范VLAN hopping需要对VLAN配置信息作一定的修改。

- 删除802.1q中继链路的本征VLAN

- 关闭所有不使用的端口

- 所有终端口配置为静态access模式

- 不要使用默认的Native VLAN 1

- 不要使用DTP

相关视频

下面这个视频可以告诉你如何利用BackTrack 5中内置的Yersinya工具实施Vlan Hopping(仅供学习研究,请务必不要进行非法操作!)。

视频已经无法观看。

文章评论

视频看不到

太专业了,非一般的

谢谢博主分享,支持下

学习一下了啊