作为CCNP Switch中的一个课程,也是网络二层交换技术的一个安全机制,PVLAN(Private Vlan)是必不可少的一项了。PVLAN提供了一种二层隔离的手段,能让指定Vlan内用户互相隔离(Isolated Vlan),但是能分别对外访问;或者同一VLAN互相能访问(Community Vlan),也能对外访问。下面挨踢小茶详细介绍下这种技术。

什么情况下需要配置Private Vlan?

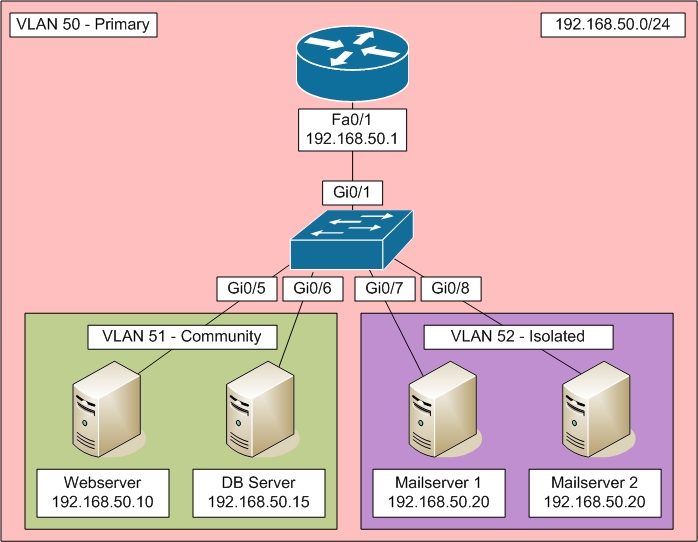

其实在大型的网络拓扑环境中,PVLAN的用处是比较小的,这项功能一般只适用于比较特殊的环境, 为了安全考虑而实施的策略,特别适用于存在于DMZ区域的服务器集群。如图所示,下面是一个简化版本的网络拓扑结构,存在1个路由器网关,一个交换机和4台服务器。一般企业中服务器可能是仅对内的,也可能是对内对外一起使用的,这就可能存在安全隐患:万一别人攻破了对外的服务器,可以利用这个服务器当跳板,攻陷内网服务器甚至整个内网数据。Private Vlan提供了一种安全的机制,能让如图中的Mailserver 1和Mailserver2在不影响外部访问的情况下,互相无法访问对方。而另一边的Webserver和DB server则能互访。

其中PVLAN存在3种可配置的接口模式:

- Promiscuous ports :这是PVLAN的开放端口,能和所有其他端口进行无阻碍的通信

- Community ports:这种接口能和其他community口或者promiscuous口进行通信

- Isolated ports:只能和promiscuous口进行通信

配置实例

首先把交换机的VTP模式更改为透明模式(Transparent mode),然后再全局配置模式下创建Vlan并且赋予Private Vlan身份(primary, community或者isolated),然后关联这几个Vlan。

vlan 50

private-vlan primary

!

vlan 51

private-vlan community

!

vlan 52

private-vlan isolated

!

vlan 50

private-vlan association 51,52

针对不同接口配置不同的接口模式。

interface Gi0/5

switchport mode private-vlan host

switchport private-vlan host-association 50 51

!

interface Gi0/6

switchport mode private-vlan host

switchport private-vlan host-association 50 51

!

interface Gi0/7

switchport mode private-vlan host

switchport private-vlan host-association 50 52

!

interface Gi0/8

switchport mode private-vlan host

switchport private-vlan host-association 50 52

!

interface Gi0/1

switchport mode private-vlan promiscuous

switchport private-vlan mapping 50 add 51,52

配置结果

CORE#sh vlan private-vlan

Primary Secondary Type Ports

------- --------- ----------------- ---------------------

50 51 community Gi0/5, Gi0/6, Gi0/1

50 52 isolated Gi0/7, Gi0/8, Gi0/1CORE#sh vlan private-vlan type

Vlan Type

---- -----------------

50 primary

51 community

52 isolated

参考:http://blog.alwaysthenetwork.com/tutorials/private-vlan-tutorial/

更详细的PVLAN技术请浏览Securing Networks with Private VLANs and VLAN Access Control Lists

文章评论

网络知识,看不太懂