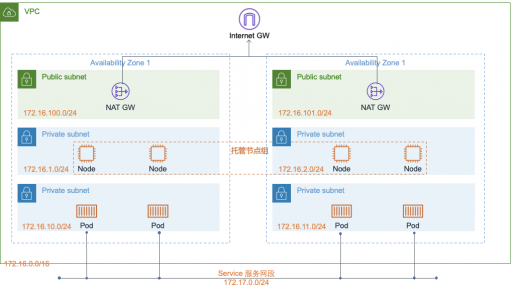

在我们的某些业务场景中,我们需要对整个 K8S 的集群网络配置进行一定的定制化,比如我们在多个区域进行 K8S 集群的部署,并且已经规划好每个区域所使用的 IP 地址网段,比如 Node 节点网段,Service 服务网段,Pod 容器网段,那么在创建和管理 K8S 集群的时候,我们就需要对这些网段进行定制化的配置。 另外,如果我们随着云上的负载越来越多,可能会遇到前期规划的 VPC 网络地址池太小的问题,我们也可以使用自定义 Pod 网段的方法来扩展 Pod 能使用的网络地址池。

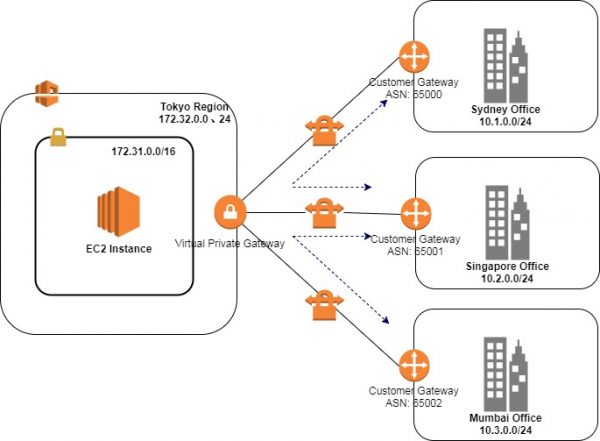

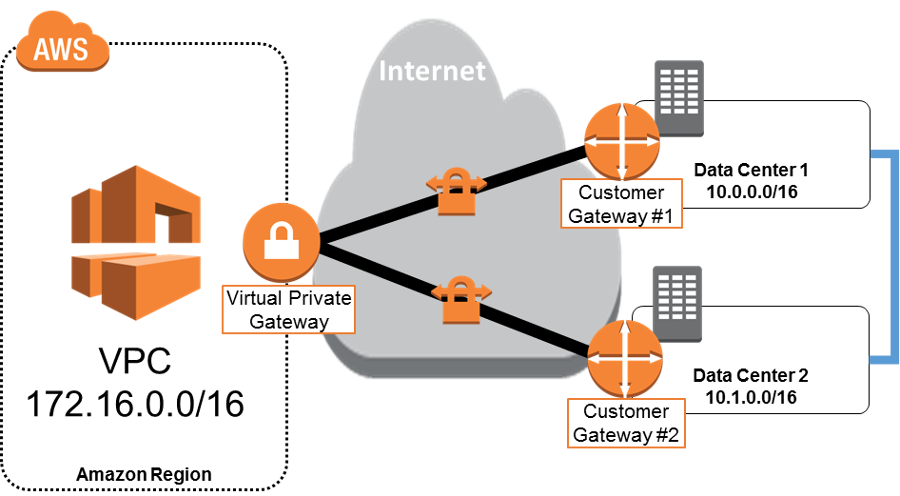

在挨踢小茶之前的文章中有详细介绍如何利用AWS VPC的VGW与远程站点建立点对点的IPsec VPN连接(具体可以查看文章亚马逊云AWS搭建基于BGP动态路由的硬件VPN(Site to Site VPN)教程),本文主要讲解一下在多个远程站点的情况下,如果建立AWS VPN CloudHub架构。

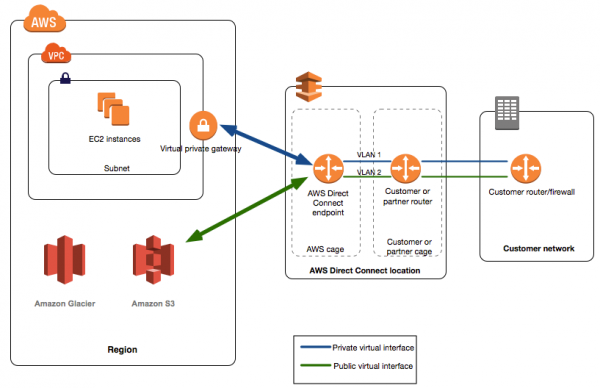

在2017 AWS re:Invent的NET403会议中,Steve Seymour深入讲解了AWS Direct Connect (DX) 以及VPN的新特性和技术细节。在这里,挨踢小茶做了一下整理,主要针对AWS Direct Connect的内容做了一下梳理。有兴趣的朋友可以观看原视频AWS re:Invent 2017: Deep Dive: AWS Direct Connect and VPNs (NET403) (需要自带梯子)。

今年2017 AWS re:Invent的NET301会议讲解了一些在今年关于AWS Direct Connect (DX)以及VPN的新特性,以及将客户网络接入到AWS数据中心的方式和一些技术细节。挨踢小茶觉得,这个章节还是干货满满的,有兴趣的可以查看原视频AWS re:Invent 2017: Extending Data Centers to the Cloud: Connectivity Options and Consideration (NET301) (需要自带梯子)。下面我来总结一下这个会议的一些要…

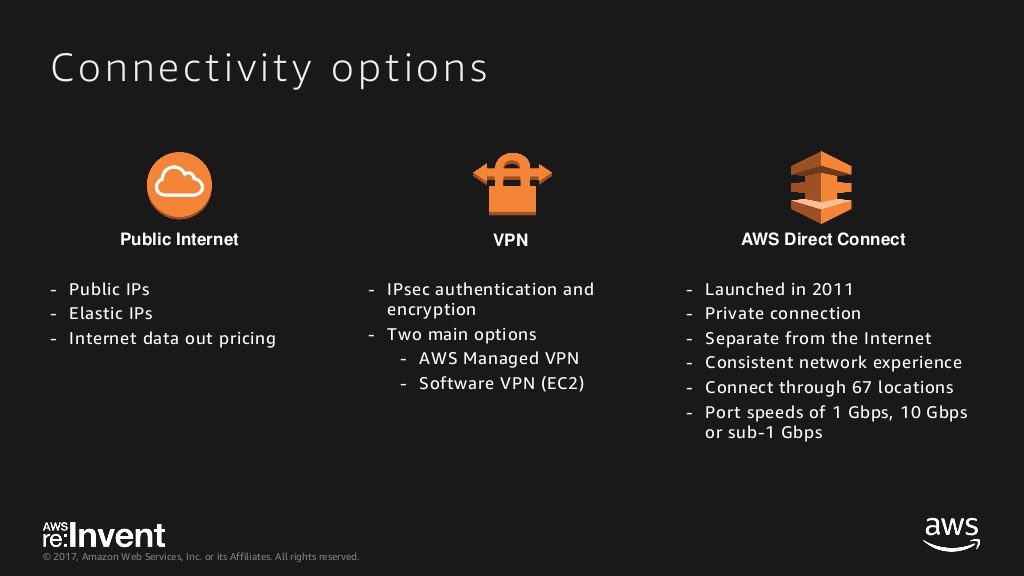

亚马逊AWS (Amazon Web Service)提供了连接AWS VPC (Virtual Private Cloud)和客户本地网络的多种方法,能让客户在可靠、弹性、性价比高的情况下访问位于AWS数据中心的资源。之前挨踢小茶也在文章使用软件VPN,硬件VPN或AWS DirectConnect连接客户网络与AWS介绍了AWS提供的不同连接方法,那么如何才能好好地利用这些连接方式,创建高可用的(High Availability)的互联网络呢?

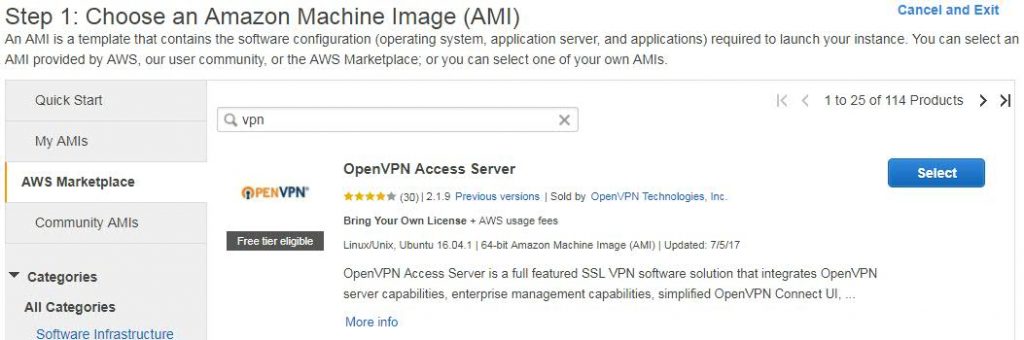

如之前使用软件VPN,硬件VPN或AWS DirectConnect连接客户网络与AWS所说,要连接AWS VPC网络和客户端网络的方式有3种,其中一种最简单,对硬件/线路要求最少的方式便是使用软件VPN来进行连接。针对于AWS DirectConnect需要的购买专线和CGW设备(Customer Gateway)或者硬件VPN所需要的CGW硬件设备,软件VPN的搭建过程只需要在AWS VPC内创建一个有VPN Server功能的主机,以及用户侧需要安装一个VPN Client的软件即可。